大家好,我是BaCde。今天给大家分享一下我这个月提交鹅厂漏洞的一个挖掘思路。

首先说一下结果,一个SQL注入(可报错回显)、弱口令(审核后发现是域名解析IP错误)和一个有限的SSRF漏洞。

当然今天我要说的不是直接查询子域名,那就没必要写这篇文章了。

像鹅厂这样规模的企业,其资产数量众多。同样的,其盯着他的大佬们也非常多。而目前收集信息的方法大多数都差不多。本身厂商自己也会对其进行监控、检测。基本上很多被筛选了很多遍。那应该如何去挖掘呢?其中一种思路就是找到别人未发现的一些资产,这将增加挖掘的概率。

RapidDNS网站在2020年12月的时候增加了5000万的HTTPS证书数据。暂时还没有对证书查询独立(将在新上线的版本独立查询)。

相信大家在测试的时候一定会发现一些目标的SSL证书中Subject的CommonName有*.qq.com这样的情况,有的域名可能为二级或三级,甚至更多。这样的域名大多数意味着下级有子域名。通过对其进行爆破,则可能发现一些之前未发现的资产。

首先,大家可以通过RapidDNS查询子域名,然后导出csv,对其进行筛选。当然也可以使用一行命令来解决。

将下面命令中$1换成对应目标即可,如果没结果,可以多请求几次试试。

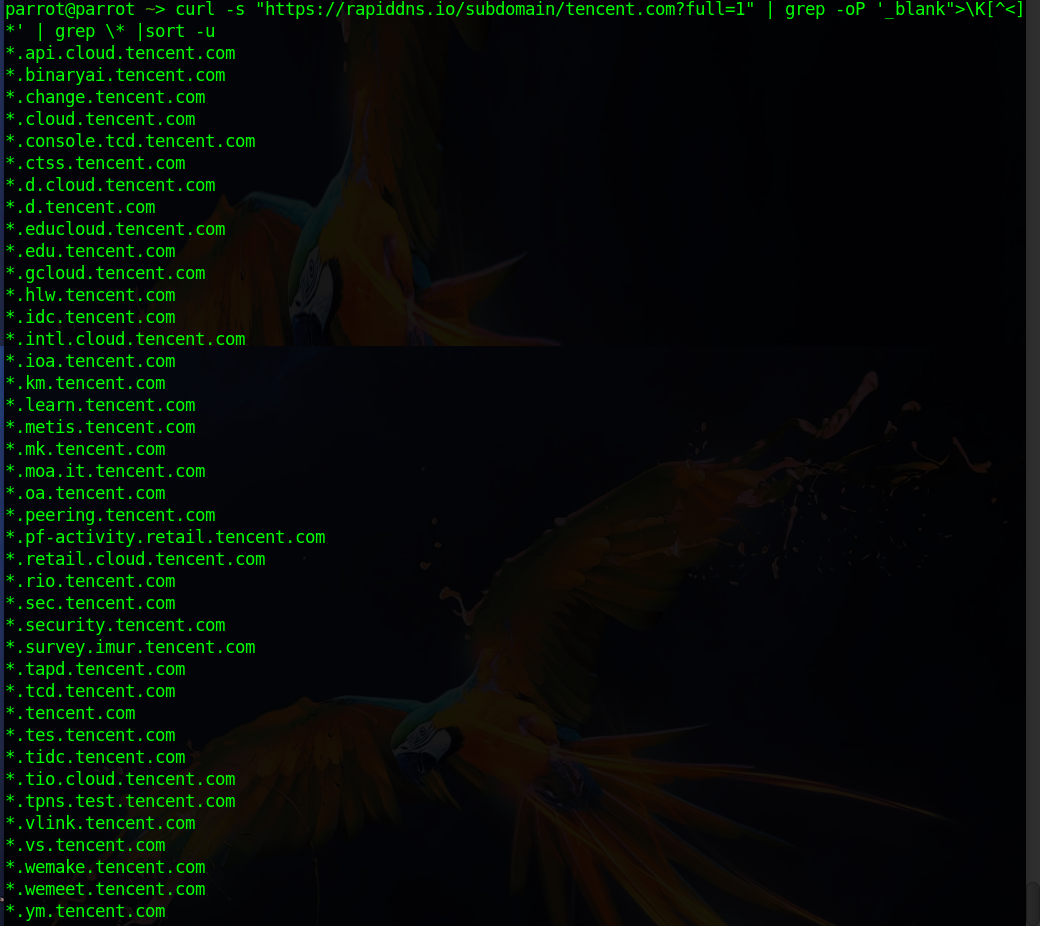

curl -s "https://rapiddns.io/subdomain/$1?full=1" | grep -oP '_blank">\K[^<]*' | grep * |sort -u

查询结果如下:

把*.去掉,然后批量去爆破子域名。将跑出来的域名在去进行探测挖掘即可,我使用xray成功扫描到其SQL注入漏洞。当然这里的扫描工具就很多了,看各位大佬的习惯了。

今天的内容就是这么简单,也有一定运气成分。只是提出一种我使用的有效的思路。祝大家好运!!!

扫描下方二维码可关注公众号